تحدثنا في موضوع سابق عن مبدأ عمل هجمات ARP Poisonning و

كيف تمكننا من تغيير مسار الحزم في الشبكة بحيث نستطيع الاطلاع على جميع

المعلومات التي يتم ارسالها في الشبكة , (طبعا جميع هجمات تجميع الملعومات

او الـsniffin و dns spoofing و غيرها تعتمد في أساسها على ARP

Poisoning لتغيير مسار الحزم في الهواء). في موضوع اليوم سنتكلم عن كيفية

اكتشاف هذه الهجمات سواءا كان الهجوم موجه على جهازنا او على اي جهاز اخر

في الشبكة.

بعد الاطلاع على الدرس السابق أول طريقة تخطر على بالنا هي متابعلة جدول ARP و اذا حدث فيه اي تغيير خصوصا اذا تغير عنوان MAC الخاص بالراوتر الى MAC اخر. مثال:

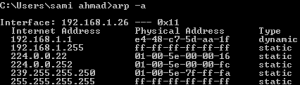

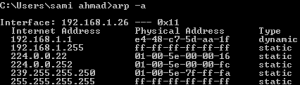

قبل تنفيذ الهجمة , جدول ARP في جهاز الهدف يكون بالشكل التالي

لاحظ الماك الخاص بأي بي الراوتر 192.168.1.1 , الان بعد تنفيذ الهجمة

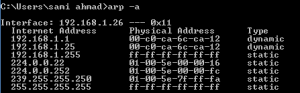

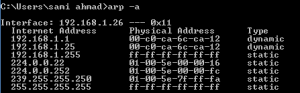

مثل ما تلاحظون الماك الخاص بالرواتر تغير , مما يعني ان جهازنا سيقوم بالتعامل مع الجهاز الجديد كالرواتر (أي انه سيقوم بارسال جميع الطلبات الى هذا الماك) , طبعا الماك الجديد للراوتر هو ماك الهاكر الذي يحاول القيام بـARP Poisoning , بامكاننا مقارنة هذا الماك مع الاجهزة الموجودة في الجول و سنرى بأن اي بي الهاكر هو 192.168.1.25

هناك ثلاثة مشاكل في هذه الطريقة:

1. يجب عليك تنفيذ الامر arp -a بشكل يدوي و مستمر و مقارنة مدخلات جداول ARP.

2. اذا تم تشغيل البرنامج بعد شن الهجوم فلن يقوم باكتشاف الهجوم.

3. الطريقة فقط ستعمل اذا كان الهاكر يهاجم جهازك الخاص , يعني لو كان هناك هاكر يهاجم اي جهاز ثاني موجود على الشبكة فلن تستطيع اكتشاف هذا الهجوم باستخدام هذه الطريقة.

الطريقة الثانية هي باستخدام احد البرامج او السكربتات التي تقوم بقراءة جدول ARP بشكل مستمر و تعطي تحذير اذا حدث اي تغيير لهذه الجداول , أمثلة على هذه البرامج : xARP , هذا البرنامج متوفر على انظمة ماك و لينكس و وندوز و استخدامه و تنصيبها سهل جدا نظرا لاحتوائها على واجهة رسومية. عدى كون هذه البرامج الية فهي تعاني من نفس المشاكل التي تعاني منها الطريقة اليدوية.

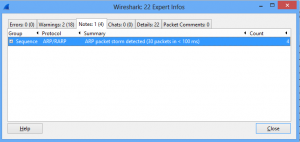

الطريقة الثالثة هي من خلال معاينة الشبكة بشكل مستمر من خلال احد برامج معاينة الشبكة مثل Wireshark. وايرشارك هو عبارة عن برنامج sniffer يقوم بتجميع الحزم المارة خلال جهازك و يظهرها لك بشكل واضح و مرتب , هذا البرنامج مصمم لمديري الشبكات ليتم تشغيله على السيرفر او الخادم ليتمكن مدير الشبكة من معرفة الحزم المارة في الشبكة و التأكد من عدم وجود اي مشاكل في الشبكة , الان لنفرض ان Wireshark كان يعمل و قام احد الاشخاص بالقيام بهجمة ARP Poisoning لجهازنا , سنلاحظ ظهور تحديث جديد في البرنامج , اذهب الى

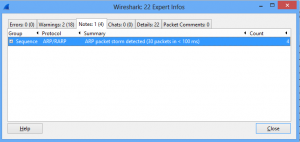

Analyze >> Expert info >> warnings

ستشاهد وجود تحيذير يخبرك بأن الماك ادرس للراوتر قد تغير , لاحظ الصورة

الان حتى نتمكن من التقاط هجمات ARP Poisoning المشنة على اجهزة ثانية في الشبكة غير جهازنا سنقوم بتفعيل خاصية Detect ARP Storms من خلال الذهاب الى

Edit >> Prefrences >> Protocols >> ARP

و ضع علامة صح امام Detect ARP Storms

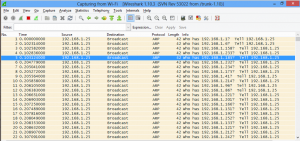

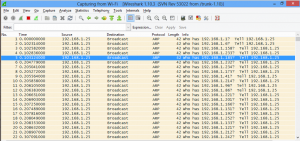

الان اذا قام الهاكر بمهاجمة اي جهاز في الشبكة سيظهر لنا تحذير في

Analyze >> Expert info >> Notes

مثل ما ترون التحذير يخبرنا بأنه هناك جهاز قام بعمل ARP Storm و هي مجموعة من طلبات ARP يقوم بها الهاكر للتعرف على جميع الاجهزة المتصلة بالشبكة بحيث يرسل عدد كبير من الحزم في الشبكة و يسئل في كل حزمة , “هل هناك جهاز يحمل هذا الايبي 1.1.1.1 ؟ , ارسل الجواب الى 1.1.1.2″ , هذه الحزمة ترسل اكثر من مرة في كل مرة يتم السؤال على اي بي مختلف ليتم التعرف على جميع الأجهزة المتصلة , هذه صورة للطلبات المرسلة

من الصورة نلاحظ أن الجهاز صاحب الأي بي 192.168.1.25 يسأل على جميع الايبيات , مما يعني ان هذا هو عنوان المهاجم.

بعد الاطلاع على الدرس السابق أول طريقة تخطر على بالنا هي متابعلة جدول ARP و اذا حدث فيه اي تغيير خصوصا اذا تغير عنوان MAC الخاص بالراوتر الى MAC اخر. مثال:

قبل تنفيذ الهجمة , جدول ARP في جهاز الهدف يكون بالشكل التالي

لاحظ الماك الخاص بأي بي الراوتر 192.168.1.1 , الان بعد تنفيذ الهجمة

مثل ما تلاحظون الماك الخاص بالرواتر تغير , مما يعني ان جهازنا سيقوم بالتعامل مع الجهاز الجديد كالرواتر (أي انه سيقوم بارسال جميع الطلبات الى هذا الماك) , طبعا الماك الجديد للراوتر هو ماك الهاكر الذي يحاول القيام بـARP Poisoning , بامكاننا مقارنة هذا الماك مع الاجهزة الموجودة في الجول و سنرى بأن اي بي الهاكر هو 192.168.1.25

هناك ثلاثة مشاكل في هذه الطريقة:

1. يجب عليك تنفيذ الامر arp -a بشكل يدوي و مستمر و مقارنة مدخلات جداول ARP.

2. اذا تم تشغيل البرنامج بعد شن الهجوم فلن يقوم باكتشاف الهجوم.

3. الطريقة فقط ستعمل اذا كان الهاكر يهاجم جهازك الخاص , يعني لو كان هناك هاكر يهاجم اي جهاز ثاني موجود على الشبكة فلن تستطيع اكتشاف هذا الهجوم باستخدام هذه الطريقة.

الطريقة الثانية هي باستخدام احد البرامج او السكربتات التي تقوم بقراءة جدول ARP بشكل مستمر و تعطي تحذير اذا حدث اي تغيير لهذه الجداول , أمثلة على هذه البرامج : xARP , هذا البرنامج متوفر على انظمة ماك و لينكس و وندوز و استخدامه و تنصيبها سهل جدا نظرا لاحتوائها على واجهة رسومية. عدى كون هذه البرامج الية فهي تعاني من نفس المشاكل التي تعاني منها الطريقة اليدوية.

الطريقة الثالثة هي من خلال معاينة الشبكة بشكل مستمر من خلال احد برامج معاينة الشبكة مثل Wireshark. وايرشارك هو عبارة عن برنامج sniffer يقوم بتجميع الحزم المارة خلال جهازك و يظهرها لك بشكل واضح و مرتب , هذا البرنامج مصمم لمديري الشبكات ليتم تشغيله على السيرفر او الخادم ليتمكن مدير الشبكة من معرفة الحزم المارة في الشبكة و التأكد من عدم وجود اي مشاكل في الشبكة , الان لنفرض ان Wireshark كان يعمل و قام احد الاشخاص بالقيام بهجمة ARP Poisoning لجهازنا , سنلاحظ ظهور تحديث جديد في البرنامج , اذهب الى

Analyze >> Expert info >> warnings

ستشاهد وجود تحيذير يخبرك بأن الماك ادرس للراوتر قد تغير , لاحظ الصورة

الان حتى نتمكن من التقاط هجمات ARP Poisoning المشنة على اجهزة ثانية في الشبكة غير جهازنا سنقوم بتفعيل خاصية Detect ARP Storms من خلال الذهاب الى

Edit >> Prefrences >> Protocols >> ARP

و ضع علامة صح امام Detect ARP Storms

الان اذا قام الهاكر بمهاجمة اي جهاز في الشبكة سيظهر لنا تحذير في

Analyze >> Expert info >> Notes

مثل ما ترون التحذير يخبرنا بأنه هناك جهاز قام بعمل ARP Storm و هي مجموعة من طلبات ARP يقوم بها الهاكر للتعرف على جميع الاجهزة المتصلة بالشبكة بحيث يرسل عدد كبير من الحزم في الشبكة و يسئل في كل حزمة , “هل هناك جهاز يحمل هذا الايبي 1.1.1.1 ؟ , ارسل الجواب الى 1.1.1.2″ , هذه الحزمة ترسل اكثر من مرة في كل مرة يتم السؤال على اي بي مختلف ليتم التعرف على جميع الأجهزة المتصلة , هذه صورة للطلبات المرسلة

من الصورة نلاحظ أن الجهاز صاحب الأي بي 192.168.1.25 يسأل على جميع الايبيات , مما يعني ان هذا هو عنوان المهاجم.

0 التعليقات :

إرسال تعليق